روش های متداول هک و آموزش مقابله با آن

هک به معنی نفوذ کردن و یک هکر با نام یک نفوذگر شناسایی میشود.

هک کردن به دو دسته تقسیم میشود:

هک به روش مستقیم

هک به روش غیر مستقیم

هک به روش مستقیم بیشتر بر پایه آزمون و خطای راه های هک میباشد، و هک به روش غیر مستقیم بیشتر با کسب اطلاعات از قربانی امکان پذیر میشود و در حقیقت خود قربانی باعث هک شدنش خواهد شد.

اکثر مواقع کاربران درگیر روش های غیر مستقیم میشوند و به راحتی راه نفوذ را در اختیار هکر قرار میدهند.

کسب اطلاعات اولین قدم یک هکر برای نفوذ به سیستم قربانی میباشد. ابتدا در محیط اینترنت و یا خارج از آن سعی میکند با قربانی آشنا شود و قربانی خود را شناسایی کرده و اطلاعات مورد نیاز را به دست بیاورد.

بعضی مواقع ممکن است راهی برای شناسایی قربانی وجود نداشته باشد و هکر مجبور به استفاده از روش آزمون و خطا میباشد.

از روش های هک، ما به روش هایی میپردازیم که اگرچه با نام Hack از آن ها یاد میشوند ولی در حقیقت هک به شمار نمیرود، و فقط بی احتیاطی قربانی هستند.

به عنوان مثال در اتاق های گفتگوی خصوصی و یا عمومی، هکر شروع به آشنایی و ارسال فایلی با عنوان عکس و یا تصویر به قربانی میکند. و قربانی در کمال بی احتیاطی فایل را دریافت و آن را در کامپیوتر خود اجرا میکند.

همیشه به یاد داشته باشید که ابتدا از نرم افزار های امنیتی مناسب در کامپیوتر خود استفاده کنید، و در مرحله بعد از کسانی که نمیشناسید فایلی دریافت نکنید و یا ایمیل های نا آشنا و مشکوک را باز نکنید.

امروزه در شبکه های اجتماعی نیز از این قبیل به اصطلاح هک باب شده است. به این شکل که با سوال های مختلف سعی بر گرفتن اطلاعات کاملی از قربانی میکنند. اطلاعات اولیه مانند تاریخ تولد، سال تولد، کارهای مورد علاقه، نام حیوان خانگی، و ... اکثر کاربران نیز از رمز های عبور بسیار ضعیفی استفاده میکنند که یکی از این موارد را شامل میشود.

پس در قدم بعدی سعی کنید رمز عبوری را برای خود انتخاب کنید که شامل هیچ یک از موارد بالا نباشد. و اطلاعاتی را پیرامون رمز عبور خود به کسی ندهید.

راه های دیگر به اصطلاح هک، در شبکه های وایبر و لاین و از این قبیل اتفاق میفتد. به این صورت که باز هم از بی اطلاعی کاربر استفاده شده و با نصب نسخه دسکتاپ برنامه و گرفتن کد فعال سازی از خود قربانی، به نرم افزار نصب شده بر روی گوشی او دست پیدا کرده و تمامی پیغام های قربانی را در اختیار خواهند گرفت. با حذف و نصب و فعال سازی مجدد برنامه در گوشی خود میتوانید این اقدام را خنثی کنید.

مطالب مرتبط:

بررسی امنیت IP و نیاز به تغییر آن

دانلود نرم افزار نرو – Nero burning ROM 2015 16.0.02000

دانلود نرم افزار نرو – Nero burning ROM 2015 16.0.02000  تماشای انلاین فیلم های خارجی و ایرانی کاملا رایگان و انلاین

تماشای انلاین فیلم های خارجی و ایرانی کاملا رایگان و انلاین دانلود فیلتر شکن Hotstop shield رایگان برای ویندز 7 کاملا رایگان و 100%صد تست شده

دانلود فیلتر شکن Hotstop shield رایگان برای ویندز 7 کاملا رایگان و 100%صد تست شده تمامی کد های amx فان ادمینی کانتر 1.6

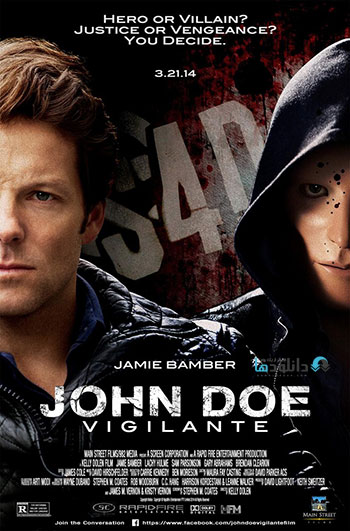

تمامی کد های amx فان ادمینی کانتر 1.6 دانلود فیلم John Doe Vigilante 2014

دانلود فیلم John Doe Vigilante 2014 بازی موبایل پرندگان خشمگین: هالووین (سیمبین) - Angry Birds Seasons: Ham'o'ween

بازی موبایل پرندگان خشمگین: هالووین (سیمبین) - Angry Birds Seasons: Ham'o'ween